AWS ElastCache FAQ

- 클라우드 상에 메모리 기반으로 구성된 데이터 스토어 또는 캐시를 쉽게 운영할 수 있는 서비스 — In-Memory 방식 사용

- Memcached 및 Redis와 호환되는 프로토콜이므로 기존 Memcached 또는 Redis 환경에서 현재 사용하는 코드, 애플리케이션 및 주요 도구를 Amazon ElastiCache에서 문제없이 사용할 수 있다.

- In-Memory : 방대한 양의 데이터를 하드디스크가 아닌 메모리에 보관, 실시간으로 분석하여 DB를 거치지 않고 즉시 얻을 수 있도록 함. 하드디스크에 비해 약 100배정도 속도 차이가 난다.

AWS CloudFront

- Part 1 참조

Amazon Machine Image:AMI

AMI란?

- 인스턴스를 시작할 때 필요한 정보를 제공

- AMI 생성 및 등록한 후 새 인스턴스 시작할 때 그 이미지를 사용할 수 있으며, 동일 리전 및 다른 리전에서도 사용할 수 있음.

- AMI를 퍼블릭으로 설정하여 외부와 공유할 수 있으며, AMI Marketplace에서 AMI를 판매할 수도 있다.

탄력성과 확장성

AWS Cloud의 다양하고 폭 넓은 서비스로 사용자 인프라를 고려한 아키텍쳐를 설계할 수 있음.

초기 서비스 제공 시

- EC2 인스턴스를 사용할 때 용도에 따라 기능을 분리 , 혹은 AWS의 여러 기능을 지원하는 서비스를 사용

사용자가 1000명 이하일 때

- 분산을 위해 ELB 사용 , Multi-AZ를 구성하여 가용성 확보 및 DB 이중화를 한다.

사용자가 만~10만 단위일 때

- 기본 복제본과 읽기 전용 복제본 (Read Replica)를 사용하여 데이터 접근 부하를 줄인다.

- 또한 정적 컨텐츠를 S3와 CloudFront로 이동하여 부하를 분산시킨다.

[영역 3: 안전한 애플리케이션 및 아키텍처]

클라우드 보안 모범 사례 백서

- IAM 서비스 사용 : IAM으로 사용자가 어떤 AWS 서비스와 리소스에 액세스할 수 있는지를 제어하는 암호, 액세스 키 및 사용 권한 정책과 같은 보안 자격 증명을 한 곳에서 관리할 수 있다.

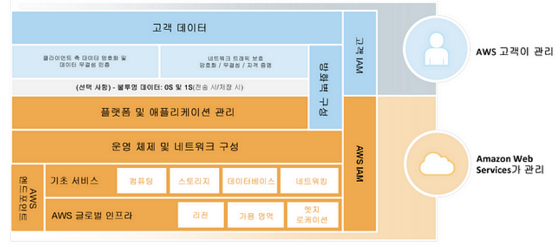

인프라 서비스의 책임 분담 모델

- AWS 보안 글로벌 인프라를 바탕으로 자체 데이터 센터에서 온프레미스로 하는 것과 같은 방식으로 AWS 클라우드에서 운영 체제와 플랫폼을 설치 및 구성

- 불투명 계층에서 데이터 암호화 , 인증 등 추가로 보안을 요구할 수 있다.

- AMI 에서 새 EC2 접속 키를 발급받으면 사용자는 이를 안전하게 보관해야 하며, AWS 내에서는 Private key가 저장되지 않는다.

컨테이너 서비스의 책임 분담 모델

- AWS 가 플랫폼 및 애플리케이션 관리까지 함.

- AWS 컨테이너 서비스의 경우 컨테이너 서비스 액세스를 위한 데이터와 방화벽 규칙에 대한 책임은 고객에게 있다.

AWS에서 자산 정의 및 분류

- 자산, 카테고리, 비용을 결정한 후, AWS에서 정보 보안 관리 시스템(ISMS)를 구현, 운영, 모니터링, 검토, 유지 보수, 개선하기 위한 표준을 설정

- 비즈니스 요건과 목표 ,사용하는 프로세스 ,조직의 크기와 구조에 따라 달라짐.

AWS에서 계정, IAM 사용자, 그룹, 역할 관리

- Root 계정은 매우 강력한 권한이 있기 때문에 일반 업무 시 사용하지 않는 것을 권장한다.

- IAM 사용자로 개별적인 사용자와 보안 그룹은 분리해 각 개인 그룹별 사용자로 구분하여 권한 제한을 하는 것이 좋음.

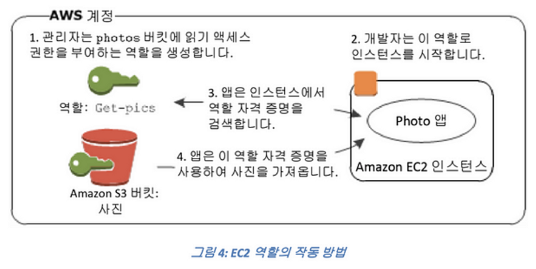

- Amazon EC2의 IAM 역할 예시

- 관리자는 IAM을 사용하여 Get-pics 역할을 만듭니다.

- 이 역할에서 관리자는 Amazon EC2 인스턴스만 역할을 부여할 수 있는 것으로 규정하고 photos 버킷에 대한 읽기 권한만을 지정하는 정책을 사용합니다.

- 개발자는 Amazon EC2 인스턴스를 시작하고 그 인스턴스에 Get-pics 역할을 연결합니다.

- 애플리케이션을 실행하면 Amazon EC2 인스턴스의 인스턴스 메타데이터에서 자격 증명을 검색합니다.

- 애플리케이션은 역할 자격 증명을 사용하여 읽기 전용 권한으로 photo 버킷에 액세스합니다.

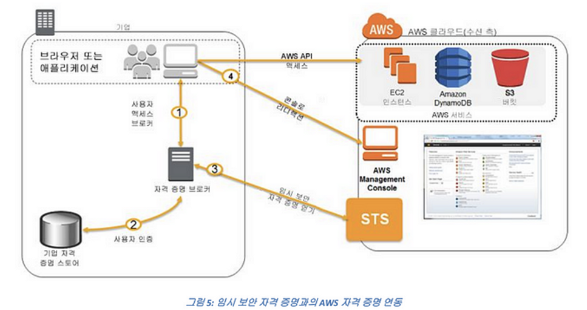

- ID 페더레이션 예시

- 엔터프라이즈 사용자가 자격 증명 브로커 애플리케이션에 액세스합니다.

- 자격 증명 브로커 애플리케이션이 기업 자격 증명 스토어에 대해 사용자를 인증합니다.

- 자격 증명 브로커 애플리케이션에 임시 보안 자격 증명을 만들 수 있도록 AWS Security Token Service(STS)에 액세스할 수 있는 권한이 있습니다.

- 엔터프라이즈 사용자는 AWS API 또는 Management Console에 액세스할 수 있는 임시 URL을 받을 수 있습니다.

리소스 액세스 권한 부여

- 리소스 정책: 사용자가 리소스를 만든 다음 다른 사용자들에게 리소스에 대한 액세스 권한을 부여하는 경우에 적합 , 정책이 리소스에 연결되고 그 리소스로 어떤 작업을 할 수있는지 설명.

- 기능 정책: 회사 전체의 액세스 정책을 적용하는 데 사용. 기능 정책은 IAM 그룹을 사용하여 직접 또는 간접적으로 IAM 사용자에게 할당된다.

'Programming > Cloud' 카테고리의 다른 글

| [AWS] AWS Solutions Architect — Associate certificate Study — 공식 문서 정리 Part3 - 보안 (0) | 2023.07.15 |

|---|---|

| [AWS] AWS Solutions Architect — Associate certificate Study — 공식 문서 정리 Part3 - 보안 (0) | 2023.07.15 |

| [AWS] AWS Solutions Architect - Associate certificate Study— 공식 문서 정리 Part 1 (0) | 2023.07.15 |

| [AWS] AWS의 EC2와 AMI, IMA 요약 (0) | 2023.07.15 |

| [AWS] RDS 타임존 변경 (0) | 2023.07.15 |